Anteriormente hemos hablado de la importancia de la seguridad perimetral en un ambiente corporativo. Para ello suelen utilizarse diferentes dispositivos, entre ellos los firewalls. Los IDS e IPS también son utilizados ampliamente en estos escenarios. En este caso analizaremos Snort, un IDS open source multiplataforma que se destaca por su flexibilidad.

Funcionamiento de Snort

Snort permite controlar todos los paquetes que atraviesan la red en la cual se ha instalado. Estos paquetes son analizados y es posible determinar qué acciones se llevarán a cabo a partir de reglas.

El comportamiento de Snort se establece a partir de un archivo de configuración que responde al nombre de snort.conf. En este archivo se especifican las distintas opciones que delimitan como se comportará Snort y de que forma trabajará.

De esta manera, para iniciar snort en modo promiscuo y comenzar a ver los paquetes por consola, se debe ejecutar el siguiente comando:

snort –v –o [interfaz]

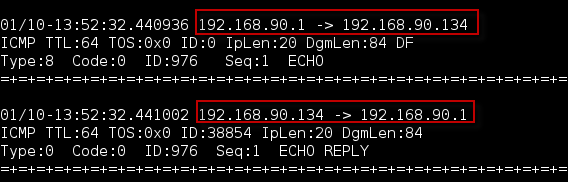

Una vez que snort ya se está ejecutando, podrá visualizarse en la consola todas aquellas actividades que ocurran a nivel de red. En la siguiente imagen puede visualizarse un simple ping al host, donde se indica la dirección IP de origen y destino.

Asimismo, si se finaliza la ejecución de Snort en este modo, la herramienta imprime un resumen con toda la información relativa a los paquetes durante el período de ejecución de snort.

Reglas

Una de las funcionalidades más completas y poderosas de Snort, es la capacidad de definir reglas. En ciertos casos, es necesario configurar determinadas alertas para determinados tipos de paquetes. Es común, que frente a una vulnerabilidad explotable remotamente en algún equipo crítico, será necesario solventar la situación mediante la configuración de alguna regla hasta que la vulnerabilidad sea solucionada.

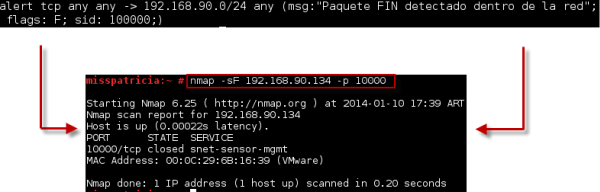

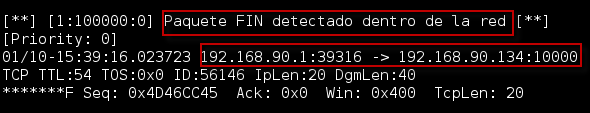

A modo de ejemplo, se creó un archivo de configuración con una regla para alertar cada vez que se reciba un paquete con el flag FIN activado, bajo la premisa de que existe algún sistema vulnerable a este tipo de paquetes. Luego con Nmap (herramienta para análisis de puertos), se ejecutó un escaneo sobre un puerto al azar con el flag FIN en 1.

Luego de haber ejecutado el escaneo, en las alertas (generalmente ubicado en el directorio de logs bajo la carpeta snort y sobre el archivo alerts) figura el alerta personalizado.

En este caso sólo se estableció una regla para un alerta específico. Es posible establecer reglas para guardar determinados paquetes en logs así como también descartar aquellos paquetes que no se desea que ingresen en la red. Asimismo, Snort incluye algunas reglas predefinidas dentro del directorio de configuración bajo la carpeta rules.

Snort es una herramienta muy completa que permite realizar y controlar de muchas formas aquellos paquetes que son de interés para quien implemente el uso del mismo. Esto puede ser de gran importancia si se desea controlar el tráfico de red dentro de un entorno corporativo. Es por ello, que en futuras publicaciones profundizaremos sobre funciones más avanzadas de esta poderosa herramienta.