Hace poco más de un año publicamos nuestra investigación sobre Operación Medre, un gusano informático que se propagaba a través de archivos del software de Autodesk, Autocad. A la vez, robaba archivos de AutoCAD que eran enviados a cuentas de correo en servidores chinos, con la particularidad de que nuestras estadísticas indicaban un posible ataque dirigido de espionaje industrial, por su alta concentración de detecciones en Perú. Dicho trabajo fue presentado como “last-minute presentation” en Virus Bulletin 2012, en Dallas. Hoy, un año después de aquella presentación, Autodesk (en conjunto con Microsoft) presentaron la semana pasada en la edición 2013 de Virus Bulletin, las nuevas funcionalidades en Autocad para prevenir el malware.

En su paper mencionan las principales amenazas existentes para Autocad (de hecho, citan la investigación que realizamos el año pasado, probablemente de los códigos maliciosos más relevantes en su especie). ¿Una coincidencia que esta presentación llegue un año después de la de Medre? No lo sabemos, pero vale la pena analizarlos en conjunto y ver si gusanos como ACAD/Medre podrán seguir ejecutándose en las nuevas versiones de los productos de Autodesk. Las mejoras presentadas por la empresa estuvieron distribuidas en dos etapas. En primer lugar, con el Service Pack 1 de Autocad 2013, donde se incluyeron importantes mejoras tendientes a evitar la propagación o ejecución de malware; y posteriormente con mejoras ya incluidas de base en la versión de Autocad 2014.

¿Cuáles son estas mejoras? Las más importantes tienen que ver con la forma en que el software trata los archivos de ejecución de código como .fas o .lsp, que son justamente los que suelen utilizar prácticamente todos los códigos maliciosos para estas plataformas. Es así que en la versión 2013 SP1, se incluyen nuevas variables de sistema que permiten bloquear la ejecución de estos archivos o seleccionar carpetas de confianza para la ejecución de las mismas. De esta forma, si el usuario aprovecha estas funcionalidades, podría definir como carpeta de confianza los archivos con estas extensiones que hayan sido desarrollados por uno mismo pero denegar todo el resto, es decir, archivos que podríamos recibir de terceros y que bien podrían ser, como en el caso de Medre, códigos maliciosos. Dichas variables (AUTOLOADPATH y AUTOLOAD) permiten configurar la seguridad para evitar estas amenazas. Asimismo, es posible cargar desde la línea de comandos la aplicación utilizando el parámetro “/nolisp”, que básicaente pone la variable LISPENABLED en cero y así se puede ejecutar Autocad, digamos, “en modo seguro”, de forma tal que si el sistema está infectado no se ejecuten las acciones maliciosas al iniciar la aplicación.

Posteriormente, para la versión de Autocad 2014 aparecen algunas nuevas opciones. En primer lugar, se cambian los nombres de los parámetros:

- AUTOLOADPATCH es ahora TRUSTEDPATHS.

- AUTOLOAD es ahora SECURELOAD.

- /nolips es ahora /safemode.

Además de las funcionalidades explicadas para el Service Pack de la versión anterior (con nuevos nombres), se incluye una nueva opción a las ya existentes:

- Ejecutar siempre los ejecutables.

- Ejecutar los ejecutables solo desde las rutas de confianza.

- (nueva) Ejecutar siempre los ejecutables desde las rutas de confianza y mostrar un aviso cuando se trate de otra ubicación.

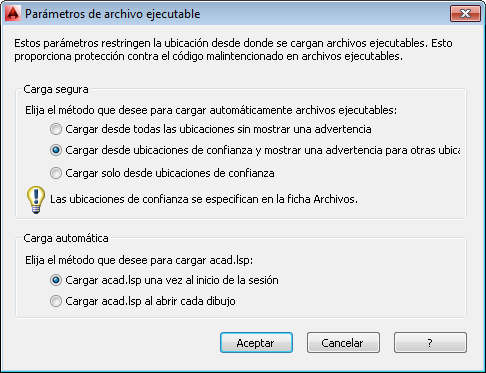

En la siguiente imagen pueden ver dichas opciones en la configuración de Autocad 2014:

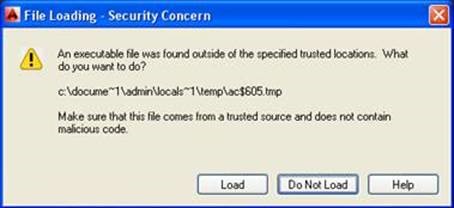

De esta forma, el equipo de Autodesk incluye este prompt que alerta a los usuarios y les permite decidir si ejecutar o no el ejecutable al abrir el archivo de Autocad (disculpas por la calidad de la imagen, fue la única posible de conseguir pero agradezco a la gente de Autodesk por brindarme la misma y colaborar):

Volviendo a la charla de Virus Bulletin, en segundo término y luego de mostrar estas funcionalidades, el equipo de Microsoft mostró las pruebas que se realizaron ejecutando 6 variantes de malware (Medre incluido, Blemfox para Microsoft) con las distintas configuraciones que ofrecen las nuevas versiones de Autocad. En cuanto a Autocad 2013, las prubeas son muy claras:

- Las seis variantes de malware se ejecutan en Autocad 2013 sin Service Pack o en la versión SP1 con los parámetros por defecto.

- Ninguna variante de malware se ejecuta en Autocad SP1 cuando se setean los parámetros AUTOLOAD y AUTOPATH o se carga el software con /nolisp.

Como se puede observar, las nuevas configuraciones son muy efectivas pero en este caso las configuraciones por defecto no son las óptimas en términos de seguridad. Durante la conferencia, se indicó que no se pusieron las medidas de seguridad por defecto porque se utilizó esta instancia como una prueba para la release 2014 y, a la vez, el malware de Autocad no es algo masivo (lo cual es cierto) y muchos usuarios utilizan estas funcionalidades (el viejo dilema de seguridad vs. usabilidad).

Finalmente, las pruebas para Autocad 2014 son aún más claras, ya que por defecto se muestra el mensaje al usuario consultándolo si desea (o no) ejecutar el código adicional: las amenazas solo se ejecutan cuando el usuario decide hacerlo en el prompt. Esto tiene, por supuesto, la mirada positiva y negativa. Por un lado está claro que, utilizando las configuraciones más específicas (no por defecto) o negando la ejecución durante el alerta, los códigos maliciosos conocidos para Autocad no podrían ejecutarse en estas versiones. Por el lado más pesimista, ¿el usuario se tomará el trabajo de negar la ejecución porque el prompt lo advierte? Experiencias como el UAC de Microsoft son metodologías muy similares en la forma en que la seguridad depende de que el usuario haga el clic correcto. ¿Cuán seguro es esto? Por supuesto que es relativo, y que queda sujeto a la decisión del momento del usuario y, por ende, refuerza la importancia de seguir concientizando a la comunidad en estos aspectos.

Mientras escribía el post pensaba en algunas de esas frases que se suelen repetir cotidianamente y que describen con bastante claridad lo que ha ido ocurriendo. “Ladrán Sancho, señal que cabalgamos” dice la frase alegada al Quijote de la Mancha de Miguel de Cervantes Saavedra (en realidad la frase no aparece en el libro) y muy popular en los países hispano parlantes. Al fin y al cabo, celebramos que las investigaciones que publicamos (tanto nosotros con Medre como otras empresas con otras amenazas para Autocad) colaboren a que las empresas sigan trabajando en mejorar la seguridad de sus productos. Es definitivamente importante que la seguridad de los productos sea constantemente evaluada intentando mitigar las nuevas amenazas como así prevenir proactivamente las nuevas.

“Más vale algo que nada”, es otra frase que se suele escuchar cotidianamente. Me preguntaba mientras escuchaba la charla si el hecho de que la seguridad termine en gran parte dependiendo del usuario es algo bueno o malo y, aunque trillada, esta frase es fundamental: en versiones anteriores siquiera dependía del usuario y era inviable prohibir la ejecución de estas amenazas desde el software (la seguridad pasaba a depender 100% de la detección del antivirus).

Aunque aquellos más puristas en seguridad seguramente preferirán que las configuraciones por defecto directamente prohíban la ejecución de estos archivos ejecutables, los argumentos presentados por Autodesk durante la conferencia son bastante contundentes: la cantidad de malware existente no justifica medidas de seguridad tan fuertes que limitan el accionar de los usuarios a nivel de funcionalidades. Sin lugar a dudas, al hacer esta concesión (usabilidad vs. seguridad, de nuevo), sigue siendo importante estar atentos a las nuevas amenazas que pudieran surgir, continuar brindando protección desde nuestros productos ante estas amenazas y concientizar a los usuarios para que conozcan cuál es el poder que representa ese sencillo clic que puede ser la diferencia entre infectarse o no infectarse.

Sebastián Bortnik

Gerente de Educación y Servicios

Fuentes:

- “A Panoply of Protection: new security and anti-malware measures in Autocad”, Virus Bulletin Paper by Eileen Sinnott (Autodesk) and Raymond Roberts & Jakub Kaminsky (Microsoft).

- Autocad 2013 SP1 Security Controls: http://usa.autodesk.com/adsk/servlet/ps/dl/item?siteID=123112&id=20327810&linkID=9240617

- Cuadro de diálogo Parámetros de archivo ejecutable: http://docs.autodesk.com/ACD/2014/ESP/index.html?url=files/GUID-8EB6C0AD-8657-490B-8E69-C424FC1568A8.htm,topicNumber=d30e328858