De acuerdo a información obtenida por investigadores de Group-IB y publicada por Security Week, el código fuente de Carberp, un sofisticado troyano diseñado para robar información bancaria de Rusia y Ucrania, habría sido puesto a la venta por $5.000 dólares en foros underground. El código fuente incluye todos los módulos utilizados por este malware como el componente de propagación y el bootkit utilizado para dificultar la remoción de esta amenaza de un sistema comprometido.

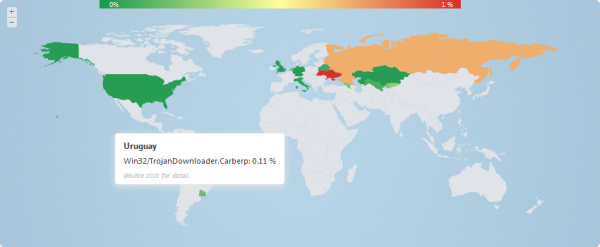

Carberp es un complejo troyano diseñado principalmente para robar información financiera de las víctimas. A diferencia de otras amenazas, Carberp permite que un cibercriminal realice acciones adicionales como la descarga de otros códigos maliciosos, el envío de comandos remotos, el uso de un componente bootkit para permitir que el malware se cargue en una etapa temprana, y de ese modo, dificultar la remoción del troyano. También permite robar la información que la víctima teclea en su computadora de forma similar a un keylogger. Asimismo, Carberp posee una variante diseñada específicamente para dispositivos Android. El objetivo de Citmo (Carberp-in-the-mobile) es el de complementar el funcionamiento del troyano principal (para Windows) con el objetivo de intentar vulnerar los sistemas de doble autenticación que implementan algunas entidades financieras. Pese a que algunos miembros de la botnet Carberp fueron arrestados y posteriormente, otros seis integrantes también fueron detenidos, este troyano continúa siendo utilizado por otras bandas de ciberdelincuentes. A continuación se muestra un mapa con los países más afectados por Carberp de acuerdo a Virus Radar en el último mes:

Como es de suponer, Rusia y Ucrania son los dos países más afectados por este código malicioso, sin embargo, Uruguay registra algunos índices de detección de Carberp a diferencia de otras naciones de América Latina. En lo que respecta a la publicación del código fuente, es importante comprender que acciones como aquella, facilitan considerablemente que otros atacantes modifiquen el código de desarrollo de Carberp para crear variantes que pueden incluir nuevas características destinadas a la obtención de rédito económico. En esta línea, y de acuerdo a la investigación de Group-IB, se filtró el código fuente de todos los constructores y de dos vulnerabilidades. La primera afecta a varias versiones de Microsoft Windows y permite la elevación de privilegios (CVE-2012-1864). Y la segunda, CVE-2012-0217, afecta a Xen 4.1.2 y versiones anteriores.

Por otro lado, también se publicó el código fuente del Centro de Comando y Control (C&C), el componente web inject (inyecciones de código web) y el módulo bootkit sumando un peso total de aproximadamente 5 GB. Investigadores de Trusteer aseguraron haber encontrado este mismo paquete a la venta pero por un precio considerablemente mayor, aproximadamente $50.000 dólares. Se desconoce con certeza cómo los atacantes pudieron obtener el código fuente de Carberp, no obstante, algunos investigadores creen que podría deberse al incumplimiento de “contrato” por parte de algún cibercriminal que haya estado encargado de vender este crimepack a otros ciberdelincuentes.

André Goujon

Especialista de Awareness & Research