Muchas veces los usuarios consideran que algunos navegadores son más seguros o tienen menos vulnerabilidades que otros. Sin embargo, ¿lo son? Por otro lado ¿existen las aplicaciones invulnerables? Estas son preguntas que en muchos casos tienen una rápida respuesta, pero veamos realmente como es el comportamiento de algunos de los SO y navegadores más conocidos.

La Common Vulnerabilities and Exposures (CVE) tiene publicado en su página web la información de la vulnerabilidades que han sido detectadas y reportadas desde 1999. Un análisis de la información que se encuentra al alcance de cualquier usuario arroja algunos datos interesantes, entre otros, sobre las principales acciones maliciosas que permiten ejecutar las vulnerabilidades o, como lo presentaremos a continuación, el comportamiento de las vulnerabilidades reportadas para los sistemas operativos más comunes al igual que para algunas de los navegadores más conocidos.

Vale la pena destacar que en promedio la CVE publica por año alrededor de 4000 vulnerabilidades en diferentes plataformas, dispositivos y aplicaciones. Los análisis que se muestran a continuación se hacen sobre los datos de los últimos tres años y se categorizó la información de acuerdo a los sistemas operativos más conocidos, las aplicaciones de las cuales se han presentado más incidentes con la explotación de vulnerabilidades y los navegadores más comunes.

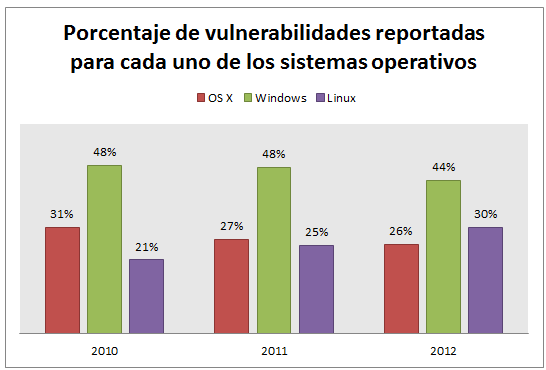

Una de las creencias que aún persiste es que sistemas operativos como Linux o los OS X son sistemas invulnerables. Del análisis de las vulnerabilidades reportadas desde 2010 resulta interesante ver cómo ha sido el comportamiento para los diferentes sistemas operativos:

Como se puede observar, los sistemas operativos de Windows tienen la mayor cantidad de vulnerabilidades, lo cual corresponde con la masividad que tienen este tipo sistemas operativos en usuarios finales. Linux y OS X, si bien no son los sistemas con mayor cantidad de vulnerabilidades suman más de la mitad. Es importante aclarar que se comparan en este gráfico únicamente las vulnerabilidades que pueden afectar a estos tres sistemas operativos, que corresponde en promedio a una quinta parte de las vulnerabilidades reportadas por año.

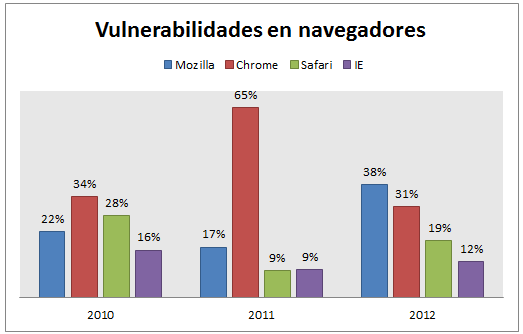

Haciendo un análisis similar, pero esta vez tomando únicamente las vulnerabilidades encontradas en 4 de los principales navegadores, resulta que IE es el navegador que en los últimos tres años ha presentado la menor proporción de vulnerabilidades. Google Chrome a pesar de tener una cantidad relativamente alta de vulnerabilidades ha mejorado bastante con respecto a las versiones del 2011, seguramente impulsado en gran medida por los premios en dólares ofrecidos por Google por reportar vulnerabilidades. En la otra cara de la moneda se encuentra Mozilla que ha tenido un comportamiento inverso. Se recuerda que durante los últimos meses del año pasado se alertaba sobre 11 vulnerabilidades críticas en Firefox 16 o el exploit 0-day que afectó Java y propagaba malware afectando por igual los principales navegadores.

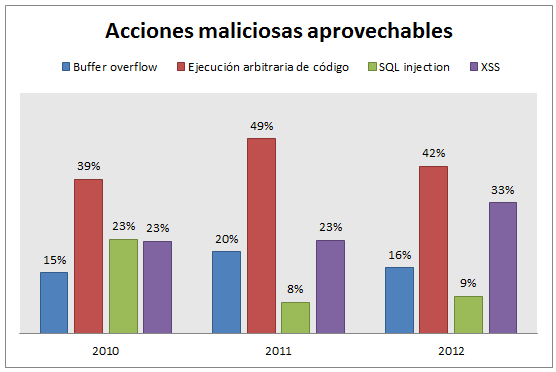

Después de que una vulnerabilidad es detectada esta puede ser aprovechada con fines maliciosos. Sobresalen cuatro tipo de acciones maliciosas: el buffer overflow, la ejecución arbitraria de código, la inyección SQL y el Cross Site Scripting. Las acciones del tipo que permiten ejecutar código malicioso cubren alrededor del 50% de las vulnerabilidades y con el Cross Site Scripting, vulnerabilidad típica de las aplicaciones web que permite a terceros inyectar código, donde principalmente JavaScript alcanzó en el último año el 33% de las vulnerabilidades.

Dado que las vulnerabilidades en su mayoría pueden ser utilizadas para la ejecución de códigos maliciosos, es necesario que los usuarios cuenten con una solución de seguridad que les brinde la protección para mitigar estos riesgos. Además, esta protección debe ser complementada con la actualización constante de los sistemas operativos y aplicaciones para que a medida que se vayan corrigiendo las vulnerabilidades el usuario quede protegido.

De esta forma se puede concluir que no hay un sistema operativo que sea invulnerable, si bien es cierto que algunos pueden tener mayores niveles de ataques todos potencialmente pueden ser víctimas de un incidente de seguridad. Es por esto que aunque muchas veces suene reiterativo, los usuarios deben contar con las medidas de seguridad más adecuadas según el uso que le dé a su dispositivo para proteger la información personal.

H. Camilo Gutiérrez Amaya

Especialista de Awareness & Research