Desde el laboratorio de ESET Latinoamérica, hemos descubierto una campaña de propagación de la botnet VOlk que está afectando especialmente a usuarios chilenos con técnicas de phishing.

VOlk es un código malicioso del tipo botnet que fue desarrollada con la finalidad de poder controlar de forma remota a aquellos equipos zombis que fueran infectados. Esta botnet ha tenido un alto impacto en Latinoamérica, infectando a una gran cantidad de equipos a lo largo de los países que componen la región.

¿En que consiste la campaña?

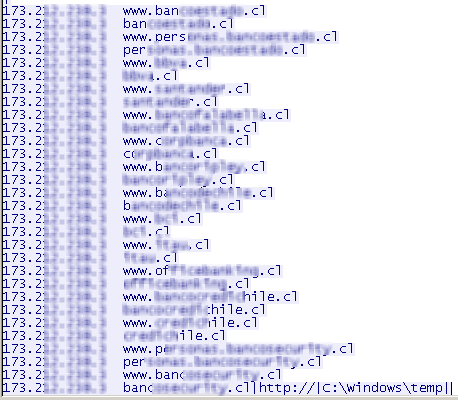

En este caso, hemos descubierto una campaña a través de una postal navideña que propaga Volk en nombre de un grupo de Facebook. El correo falso contiene una imagen con una postal de amor navideña y enlaces al sitio falso. A partir del análisis del código malicioso se determinó que se conecta a un panel de control alojado en un sitio web vulnerado. De esa forma, todos los equipos que se infecten comienzan a reportarse al mencionado panel. Asimismo, se pudo determinar que al día de la fecha existen alrededor de 230 equipos infectados que están bajo el control de los ciberdelincuentes. Durante el análisis de la muestra, pudo determinarse que emplea técnicas de phishing referente a entidades financieras de Chile. A continuación pude visualizarse el listado completo de todos las URL que suplanta el código malicioso.

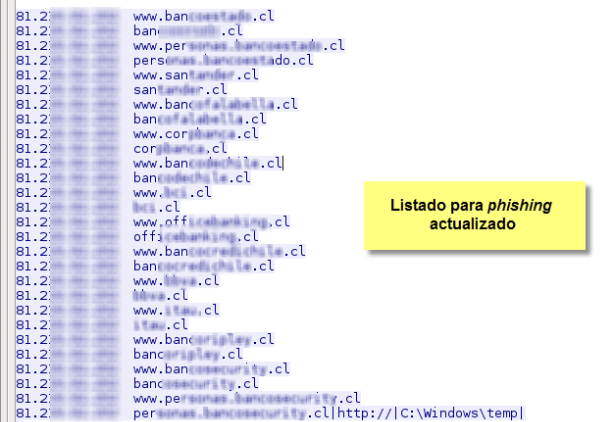

Debido a que nuestro análisis se extendió en el tiempo, también fue posible visualizar como el ciberdelincuente actualizó la dirección IP del servidor malicioso que contiene el phishing:

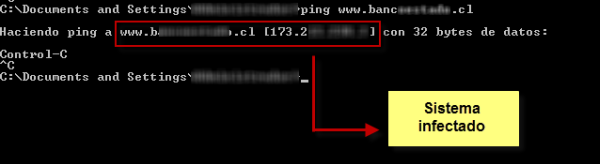

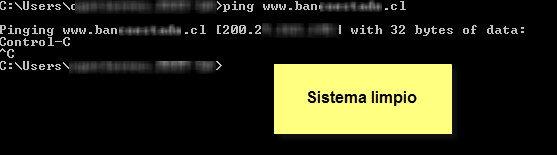

Para comprobar que realmente el funcionamiento del phishing y que el código malicioso está realizando el direccionamiento al sitio malicioso, se procedió a realizar un ping sobre una entidad bancaria específica desde un sistema limpio y uno infectado. De esa forma puede observarse como ambos sistemas resuelven direcciones IP diferentes:

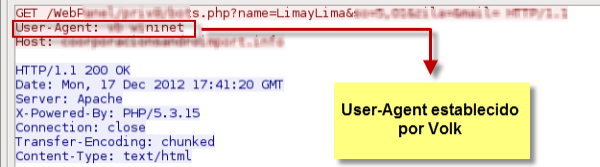

Mediante esta técnica, cuando la víctima ingresa al sitio de alguna de las entidades bancarias incluidas en el listado, será redirigido a un sitio malicioso que contiene los sitios falsos encargados de robar las credenciales bancarias. Continuando con la investigación, hemos podido detectar otro panel de control que puede estar relacionado con el descripto anteriormente. Esto se debe a que se encuentran bajo el mismo servidor vulnerado pero en diferentes sitios web. Otros de los fundamentos de la posible vinculación entre ambos paneles, se debe a que las muestras que infectan los sistemas y reportan a los dos paneles, utilizan como método de validación el mismo User-Agent. El User-Agent es una firma correspondiente al navegador que se está utilizando. VOlk, realiza peticiones al panel de control mediante un User-Agent modificado, y éste es validado en el servidor para corroborar de que realmente se trata de un bot perteneciente a dicha botnet. De esa forma, al utilizar ambos paneles la comprobación sobre el mismo User-Agent, es posible sospechar que ambos paneles de control están relacionados. A continuación puede verse una captura con el User-Agent modificado:

Fue posible determinar que el segundo panel de control descubierto contiene alrededor de 160 equipos infectados bajo su control. De esta forma, si ambos paneles están relacionados, el atacante estaría controlando al menos 400 equipos.

Finalmente, sugerimos a los usuarios, y en este caso particular, a los usuarios chilenos que estén atentos a los correos falsos que propagan malware. Es por esto que recomendamos la lectura de nuestra guía para identificar correos falsos. Además, es recomendable contar con una solución antivirus con capacidad de detección proactiva para estar protegidos frente a este tipo de amenazas.

Fernando Catoira, Analista de Seguridad

André Goujon, Especialista de Awareness & Research