Hace algunos días, hemos estado siguiendo el caso de un gusano que ha sido propagado masivamente en al menos dos oportunidades, utilizando el nombre y los logos de una conocida compañía de telefonía móvil chilena. En el correo electrónico se le indica a la potencial víctima que debe descargar un supuesto mensaje multimedia (MMS) antes de transcurridas 24 horas. En ambos casos, los enlaces que dirigen al usuario hacia la descarga de la amenaza están acortados utilizando un servicio para ese fin y de ese modo, disimular la dirección real. Si la persona no es precavida y hace clic en dichos hipervínculos, estará descargando un gusano detectado por los productos de ESET como Win32/AutoRun.Qhost.AD.

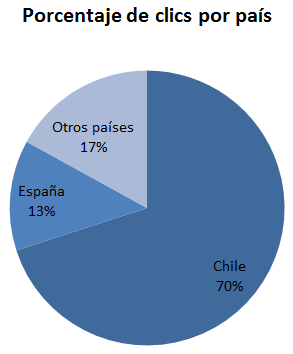

De acuerdo a estadísticas proporcionadas por bitly, este código malicioso habría sido descargado en al menos 5.300 oportunidades por usuarios provenientes de Chile. Del total de personas que hicieron clic en ambos enlaces, más de la mitad lo hicieron a través de un correo electrónico que recibieron en sus casillas. Con respecto a los días que duró esta campaña de propagación, en el que más descargas se efectuaron fue el viernes 12 de octubre. Es predecible que la mayoría de las potenciales víctimas procedan de Chile puesto que el ataque está destinado a ese país. Tanto el mensaje que se recibe como el icono del malware, utilizan el logo de la empresa de telefonía móvil chilena como técnica de Ingeniería Social para generarle una falsa sensación de legitimidad al usuario. A continuación se muestra un gráfico con el porcentaje de clics por país:

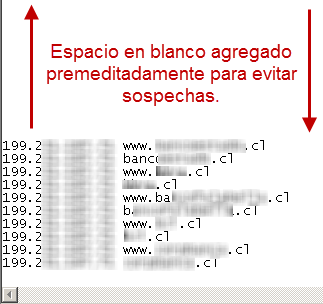

Si Win32/AutoRun.Qhost.AD es ejecutado, procede a modificar el registro de Windows con el fin de iniciarse cada vez que el sistema operativo es cargado. Para lograr este objetivo, se añade a HKLMSOFTWAREMicrosoftCurrentVersionRun como “Winlogon” y se copia a la carpeta de Windows como “scssrr.exe”. Posteriormente, procede a modificar el archivo hosts del equipo. A diferencia de otros códigos maliciosos que realizan el mismo procedimiento de pharming local, esta amenaza borra el contenido original del archivo hosts, agrega un espacio en blanco, y luego una lista de cinco entidades bancarias chilenas a las cuales busca suplantar fraudulentamente. Todo esto lo realiza con el fin de no aumentar el tamaño original (1 KB) del fichero y de ese modo, evitar levantar sospechas. Al momento de la escritura de este post, los sitios fraudulentos a los cuales intenta direccionar no se encuentran disponibles, sin embargo, siguen siendo válidos y en cualquier momento los cibercriminales podrían volver a subir material peligroso. A continuación se muestra una captura del archivo hosts y las modificaciones realizadas por el gusano:

Para aquellos usuarios que hayan resultado infectados, se les recomienda analizar sus computadoras con ESET NOD32 Antivirus con el fin de poder desinfectar el sistema. Asimismo, se debe contactar a la entidad bancaria inmediatamente con el objetivo de determinar si hubo algún cobro fraudulento asociado a esta amenaza. También sugerimos la lectura de nuestro post Guía para identificar correos electrónicos falsos con el fin de poder evitar mensajes maliciosos. Además, la publicación "Descubriendo enlaces maliciosos" permite aprender a discernir entre un hipervínculo genuino y uno camuflado.

André Goujon

Especialista de Awareness & Research