Los sistemas Linux y Mac, siempre se caracterizaron, entre otras cosas, por tener mayor seguridad en relación a los ataques de los creadores de malware. Esto se debe a que el mayor porcentaje de los usuarios a nivel mundial poseen las distintas versiones de los sistemas Windows, por lo que les es más conveniente generar amenazas para estos sistemas, y así garantizar una mayor propagación del código malicioso. Por esto es que muchos usuarios de los sistemas Linux o Mac no creen necesaria la protección de sus sistemas.

Esto es un error de conceptos, debido a que sí se genera malware para estos últimos dos sistemas, así no exista un gran número de amenazas como lo es para Windows. Debido a esto siempre es indispensable, para mantener un gran porcentaje de seguridad, contar con una solución antivirus con capacidad de detección proactiva sin importar el sistema operativo que se esté utilizando.

Un ejemplo de un ataque dirigido a plataformas Linux es una amenaza detectada por ESET NOD32 Antivirus en el año 2002 como Linux/Tsunami. Esto puede no parecer novedad para muchos, debido a la antigüedad de la muestra, pero actualmente el equipo de ESET localizó una muestra que es un derivado de esta última amenaza. La muestra abre una puerta trasera de IRC controlada, lo que deriva a convertirse en un equipo zombi, es decir, a formar parte de una red botnet para realizar ataques de DDoS (Denegación Distribuida de Servicios). Lo interesante de esta nueva amenaza, es que se encuentra desarrollada para la plataforma Mac OS X y es detectada por ESET NOD32 Antivirus como OSX/Tsunami.A.

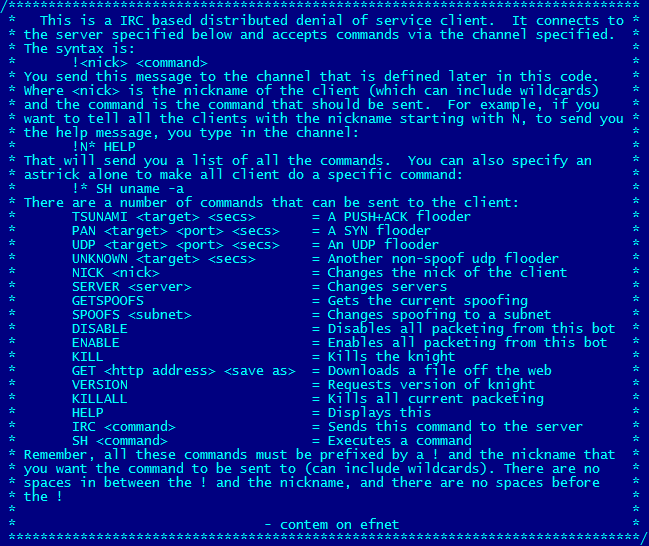

La muestra analizada contiene una lista de servidores IRC y canales a los que intenta conectarse, para lo que luego escucha e interpreta los comandos enviados por el canal. En la imagen a continuación podrán observar los comandos aceptados:

Adicionalmente esta puerta trasera puede ser utilizada para la descarga de otro código malicioso y actualizaciones de código de Tsunami. Este malware también puede ejecutar comandos de la shell, lo que le permite al botmaster controlar completamente el equipo infectado.

En resumen, es importante remarcar que todos los sistemas operativos poseen vulnerabilidades, y contar con una solución antivirus con capacidad de detección proactiva, sea cual sea el sistema que se utilice.

Actualización 27/10 12:55 hs.:

El día de ayer el Laboratorio de ESET, anunció el descubrimiento de una amenaza botnet para plataforma Mac OS X. Hoy el equipo ha encontrado una nueva versión de esta amenaza, la cual es muy similar a la anterior versión, pero con dos cambios importantes en su funcionamiento.

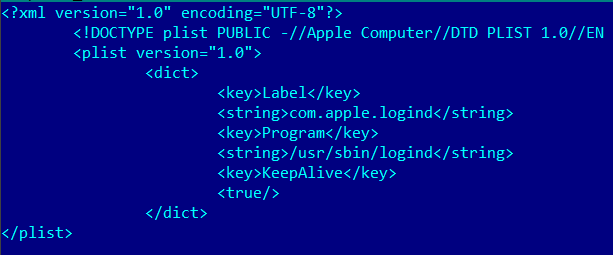

El primer cambio encontrado en esta versión, es que posee la habilidad de copiarse a sí mismo en el siguiente directorio /usr/sbin/logind. Adicionalmente crea el siguiente archivo bajo el nombre de com.apple.logind.plist en /System/Library/LaunchDaemons para asegurarse que el código malicioso, se ejecute en cada inicio del sistema:

El segundo cambio encontrado en relación a la muestra analizada el día de ayer, es que posee una nueva dirección de servidor IRC, desde el cual es controlado este malware, y también posee un nuevo canal, a través del cual son enviados los comandos a las maquinas zombis.

A pesar de que las muestras provinieron de dos países distintos ubicados en distintos continentes, nuestros reportes nos indican que actualmente existen pocos equipos infectados con esta amenaza.

Debido a esto último, creemos que el malware se encuentra en una etapa de prueba, posiblemente adaptando todavía el código, que fue originalmente creado para Linux, para una compatibilidad completa para Mac OS X.

Gonzalo Presa

Analista Jr. de Seguridad