Tal y como hemos explicado anteriormente, el typosquatting es un ataque para los despistados, debido a que aprovecha los errores ortográficos o de tipeo que pueden cometer los usuarios al ingresar una dirección URL en el navegador, para infectarlo o cometer algún perjuicio. Esto es muy importante que se prevenga, debido a que por un error, el usuario puede ingresar a un sitio malicioso y comprometer tanto su equipo como su información personal.

En este caso, analizaremos un estudio realizado por Godai Group, quienes registraron dominios de Internet, para la utilización de las casillas de correo de los mismos, conteniendo errores comunes de ortografía y tipeo, como la falta de guiones o puntos. Realizaron este estudio por un período de 6 meses, recibiendo 20 gigabytes en correos, equivalentes a más de 120.000 correos.

Existen 2 tipos de ataques, a través de las casillas de correo, utilizando typosquatting. El primer tipo de ataque consiste simplemente en utilizar estas casillas de correo únicamente para recibir información enviada erróneamente, a la espera de información sensible.

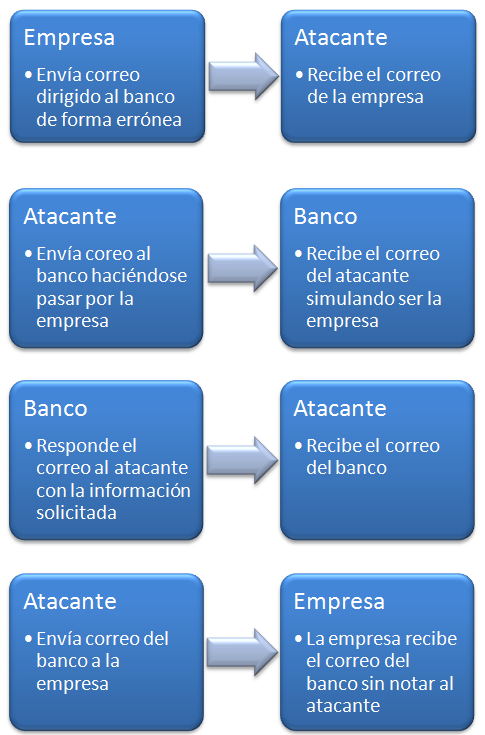

El segundo tipo es más elaborado que el primero, debido a que el atacante utiliza técnicas de Ingeniería Social, y está orientado a un dominio e individuo en particular. Este ataque consiste en registrar 2 dominios que estén comunicados entre sí, tales como una compañía y un banco, para poder obtener información sensible como cuentas bancarias, usuarios y contraseñas, etc. Este tipo de ataques se produce de la siguiente manera:

- La empresa envía un correo al banco con un error de tipeo, por lo cual lo dirige al atacante, quien posee dicho dominio con el error.

- El atacante reenvía este correo al banco simulando ser la empresa, para así poder adquirir los datos de la empresa y luego poder perjudicarla a nivel monetario.

- El banco contesta el correo con la información requerida, debido a que este confía en el dominio del que lo recibe y este puede contener información del tipo personal, ya sean sobrenombres o firmas, lo que hace mas fácil el engaño

- Finalmente el atacante devuelve la información solicitada en una primera instancia por la empresa utilizando el correo del banco con el error.

Gracias a estos pasos ninguna de las partes comprometidas advertirá el ataque, a menos que estos verifiquen las casillas de correo, y el atacante podrá solicitar de manera adicional cualquier información distinta de la requerida por la empresa, debido a que el banco confía en este. Esto puede generar una pérdida importante a nivel monetario como de fuga de información, debido a que el atacante, al haber adquirido las credenciales del Home Banking de la empresa, por ejemplo, podrá realizar cualquier movimiento que desee.

En resumen, estos ataques avanzan continuamente, y su foco de ataque es amplio, debido a que puede utilizarse en los casos anteriormente explicados, como así también en la adquisición de credenciales de inicio de sesión de Facebook, o ser utilizado en conjunto con un ataque de phishing, para así aumentar la confianza del usuario al momento del ingreso de los datos sensibles que desee el atacante.

Gonzalo Presa

Analista Jr. de Seguridad