Durante los últimos días, se ha detectado un gran aumento en el tráfico que a través del puerto 3389, y en este post vamos a ver el porqué. Un nuevo gusano se ha estado propagando a través del protocolo de Escritorio Remoto de Windows (RDP), explotando aquellas contraseñas débiles que algunos usuarios o administradores pueden utilizar. El protocolo RDP fue desarrollado por Microsoft y permite las conexiones a escritorios remotos.

Durante los últimos días, se ha detectado un gran aumento en el tráfico que a través del puerto 3389, y en este post vamos a ver el porqué. Un nuevo gusano se ha estado propagando a través del protocolo de Escritorio Remoto de Windows (RDP), explotando aquellas contraseñas débiles que algunos usuarios o administradores pueden utilizar. El protocolo RDP fue desarrollado por Microsoft y permite las conexiones a escritorios remotos.

Además de la metodología implementada por este gusano para propagarse, entre sus funciones, reporta a un Centro de Control (C&C), desde donde recibe órdenes, para realizar la instalación de otros códigos maliciosos y efectuar ataques de denegación de servicio. Como se podrán imaginar, el nivel de peligrosidad de este tipo de amenaza es alta, ya que se puede propagar a través de la red de una organización que utilice este protocolo activo en sus equipos.

Aunque con algunas diferencias, existen algunas similitudes en el método de propagación del famoso gusano Conficker, a través de carpetas compartidas: ambos contienen una base de datos con contraseñas que utilizan para propagarse a través de la red, y lograr así infectar la mayor cantidad de equipos.

Un equipo que se encuentre infectado con este código malicioso, presentará una serie de modificaciones en el sistema como así también la creación de distintos archivos en el mismo:

- %Windows%clb.dll

- %Windows%clb.dll.bak

- %windows%tempntshrui.dll

- <system folder>sens32.dll

- c:windowsoffline web pagescache.txt

Cómo habíamos comentado anteriormente, la amenaza utiliza contraseñas débiles para poder acceder a la cuenta de administrador. Algunas de ellas son:

- *1234

- 0

- 111

- 123

- 369

- 1111

- 12345

- 111111

- 123123

- 123321

- 123456

- 168168

- 520520

- 654321

- 666666

- 123456789

Una vez más, la aparición de un código malicioso que explota contraseñas débiles, tanto en sistemas hogareños como empresariales remarca la importancia de la utilización de contraseñas fuertes. Es por ello que es recomendable que una clave contenga una combinación de letras (minúsculas y mayúsculas), números y caracteres especiales, además de una longitud considerable.

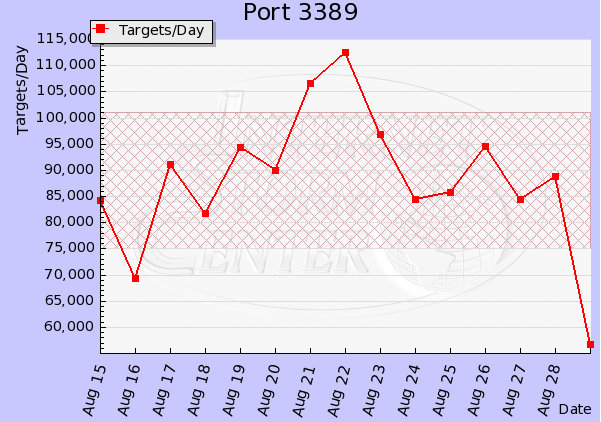

Este gusano, detectado por ESET NOD32 Antivirus como Win32/Morto.A, además de contar con características que convierten las computadoras infectadas en parte de una botnet, ha generado en los últimos días un incremento considerable en tráfico del puerto 3389 a nivel mundial:

Cómo se puede observar en el gráfico, provisto por ISC, el aumento en el tráfico del puerto 3389 a nivel mundial, tuvo un pico entre el 20 y el 23 de agosto, momento en el que este código malicioso comenzó a propagarse.

Recuerden: siempre es recomendable contar con una solución antivirus en conjunto con buenas prácticas de seguridad informática, tanto por parte de los usuarios hogareños, como los usuarios empresariales y en particular utilizar contraseñas fuertes sobre todo para usuarios administradores.

Pablo Ramos

Especialista en Awareness & Research