Hoy en día se pueden encontrar varios tipos de ataques destinados a afectar los gamers. Anteriormente hemos analizado diferentes muestras de la clase OnlineGames y demostramos cómo operan los atacantespara lograr sus objetivos. La muestra que analizaremos hoy, detectada por ESET NOD32 Antivirus como Win32/PSW.WOW.NSA, presenta un tipo de ataque no muy común, que atenta contra los datos de las credenciales del usuario.

Este código malicioso afecta a los servidores americanos de World of Warcraft (WoW). Cabe destacar qu este juego es uno de los MMORPG más difundidos a nivel mundial, teniendo al día de la fecha una cantidad estimada de 10 millones de usuarios repartidos alrededor del globo.

Por medio de diferentes imágenes trataremos de ir explicando cómo el código malicioso logra obtener información acerca de las cuentas de WoW que tenga el usuario afectado. Es casi un hecho que cada vez que nos hacemos una cuenta en algún juego o servicio de Internet, en este se solicita un correo electrónico para mandar la información de registro con los datos de la cuenta creada.

Partamos de eso para pensar como un desarrollador de malware podría obtener nuestras credenciales "hackeando" nuestro mail y leyendo los datos desde allí. Eso es lo que hace la muestra analizada.

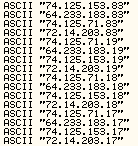

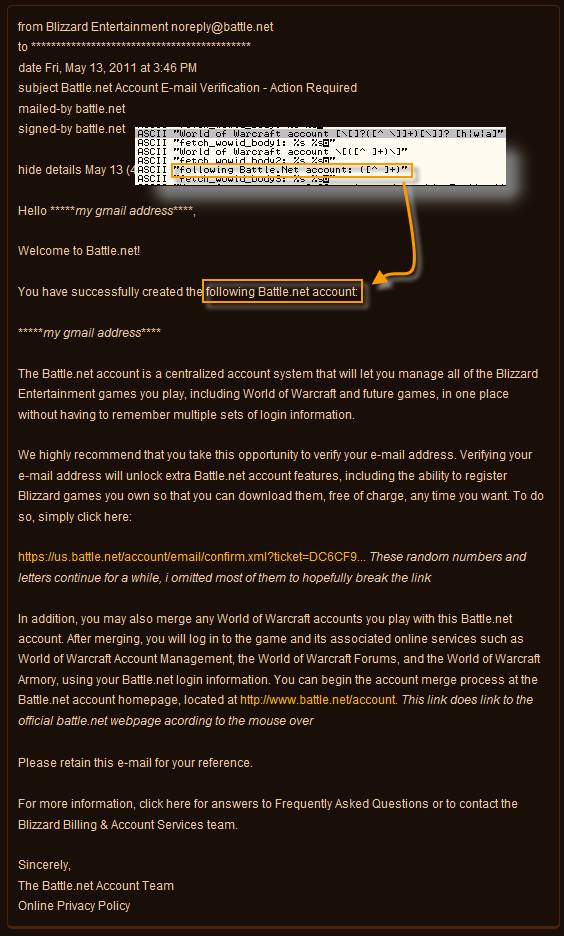

El malware usa diferentes técnicas para capturar y analizar la memoria del navegador del usuario. Si nos fijamos en las strings del ejecutable con OllyDBG, nos encontraremos con varias direcciones IP:

Si probamos esas direcciones en una navegador web podremos ver que se trata de Google, como se puede ver en la siguiente imagen:

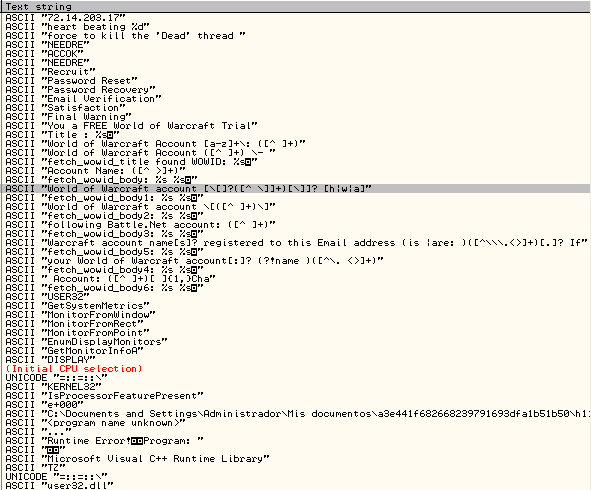

Ahí vemos que todos corresponden al mismo rango de direcciones. La razón por la que el malware posee cargadas las direcciones de los servidores de Google, es que este ejecuta ciertas instrucciones cuando el usuario esta visitando su cuenta de Gmail. Una vez que el usuario infectado tiene abierta su sesión en Gmail, la muestra comienza analizar nuestros mensajes en busca de los datos de registro en una cuenta WoW. Otra vez la información del ejecutable nos brinda esta pauta:

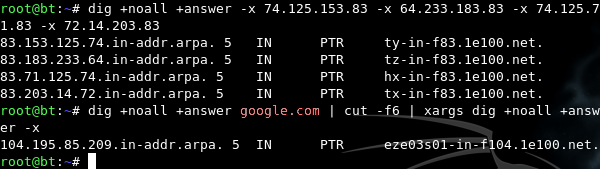

Por otro lado, hace uso de expresiones regulares para extraer la información de los correos que envía Blizzard. Veamos un ejemplo concreto con un mail original que te la compañía una vez que creas una cuenta:

En este caso se consigue el mail de un dueño de una cuenta de World of Warcraft. Hay veces que no figura las credenciales completas con la contraseña, pero información como el correo u otra información relevante, pueden servir al atacante para un posterior ataque de phishing, sabiendo que cuenta que se desea obtener.

Desde el laboratorio de Análisis e Investigación de ESET Latinoamérica aconsejamos tener siempre activo un antivirus con capacidades proactivas para bloquear potenciales amenazas.

Javier Aguinaga

Malware Analyst