La semana pasada compartimos con ustedes un caso en el que a través de un correo falso, que decía contener un video de víctimas del tsunami en Japón, se estaba propagando un ataque de phishing a entidades bancarias brasileras.

Al realizar un análisis de este código malicioso, el Laboratorio de Análisis e Investigación de ESET Latinoamérica encontró que la misma intenta robar credenciales de 63 sitios web alojados en una granja de servidores. Las tres muestras que forman parte de esta amenaza se encontraban empaquetadas con PKLite32 v1.1. De esta manera, se busca disfrazar a los códigos maliciosos para que su análisis sea más complejo.

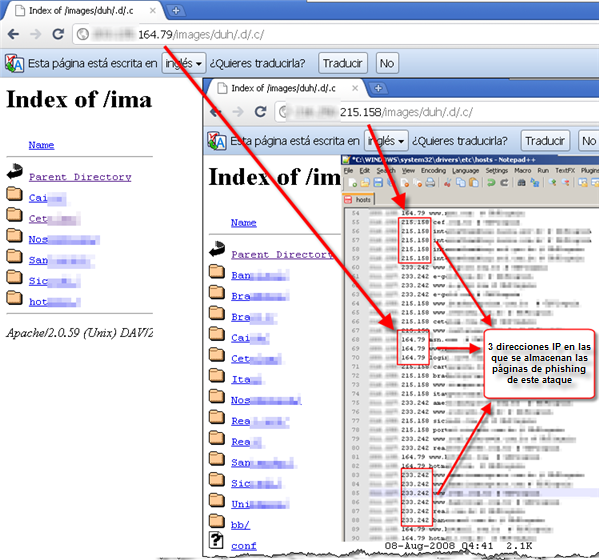

Realizando un análisis dinámico de esta amenaza, se pudo observar que entre sus objetivos se encuentran un gran número de sitios de banca electrónica a los que la víctima es redirigido mediante la modificación del archivo host, ataque conocido como pharming local:

Como pudieron observar, el listado de sitios al que se redirige al usuario es muy extenso y abarca a casi todos los sitios de banca electrónica brasilera. Esto no es más que un importante caso de estafas cibernéticas en dónde se busca realizar el robo de credenciales para efectuar estafas bancarias.

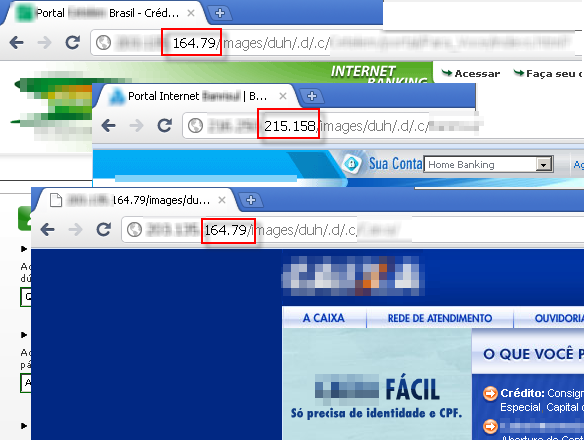

Las amenazas se encuentran alojadas en tres servidores distintos, dos de ellos fácilmente accesibles y un tercero que no ha dado respuesta. De esta manera, podemos ver como los atacantes intentan abarcar tantas víctimas como les sea posible y mantienen un sistema criminal organizado. En la siguiente captura podemos observar tres sitios utilizados para engañar a los usuarios:

En la imagen anterior se pueden observar 3 de los 63 de los sitios a los que apunta este multitudinario ataque de phishing. Al ingresar a cada uno de ellos, la víctima cree que está accediendo a su sitio de banca electrónica cuando en realidad sus datos están siendo robados por los atacantes.

Todos los sitios presentan características similares, son iguales o parecidos al sitio oficial y dan la sensación de ser sitios verdaderos. Sin embargo, existen ciertos puntos con los que el usuario podría para darse cuenta que se trata de un engaño y no caer en este. Un claro ejemplo de esto es que ningún sitio ofrece una conexión mediante HTTPS.

Además, este es un ataque que hace uso de técnicas de Ingeniería Social para engañar al usuario y hacerle creer que está accediendo a un sitio oficial. Una vez que ingresó sus credenciales, el usuario es redirigido a la página web oficial de la entidad a la que intentó acceder para que no sospeche del engaño y lo tome como un fallo del sitio. Ocurrido este paso, las credenciales del usuario ya han sido robadas, a pesar de que este quizás siquiera se ha dado cuenta de que su equipo está infectado.

En resumen, los números de esta amenaza son:

- 16 bancos brasileños como objetivo

- 3 códigos maliciosos

- Win32/TrojanDownloader.Banload.PMI

- Win32/Spy.Banker.VJU

- Win32/Qhost.Banker.FN

- 3 servidores que almacenan los sitios de phishing:

- xxx.xxx.215.158: Aloja 30 sitios maliciosos

- xxx.xxx.233.242: Aloja 23 sitios maliciosos

- xxx.xxx.164.79: Aloja 10 sitios maliciosos

- 63 direcciones maliciosas:

- 41 sitios son de dominio .br

- 14 sitios de dominio .com

- 8 sitios son de dominio .gov.br

Como se puede observar, estamos en presencia de un ataque más que elaborado y que ha sido desarrollado por un grupo de delincuentes que busca engañar y estafar a los usuarios. Es por esto que siempre se recomienda al usuario contar con una solución antivirus con capacidad de detección proactiva y seguir las buenas prácticas para la navegación en Internet, ya que de esta manera se podría identificar la amenaza e informar a las autoridades al respecto.

Pablo Ramos

Especialista de Awareness & Research