Desde el Laboratorio de Análisis e Investigación de ESET Latinoamérica se realizan pruebas sobre las muestras obtenidas, con el fin de entender cómo es que los códigos maliciosos logran infectar los equipos de los usuarios y las acciones que realizan en ellos, más allá de las técnicas utilizadas para su propagación.

Cómo les comentamos hace un par de días la muestra que procederemos a analizar se encontraba alojada en varios servidores comprometidos, la mayoría de estos origen francés. El código malicioso se encontraba empaquetado con UPX, motivo por el cuál fue necesario desempaquetarlo para poder realizar un análisis en detalle. Cómo les hemos mencionado anteriormente esta técnica es muy utilizada por los desarrolladores de malware para dificultar la detección de las amenaza ante las soluciones antivirus.

Al contar con el código de la amenaza desempaquetado podemos comenzar la investigación de este troyano con el objetivo de conocer cuáles son sus funcionalidades y acciones principales. El análisis estático de una muestra permite entender en detalle cuáles son las funciones que realiza.

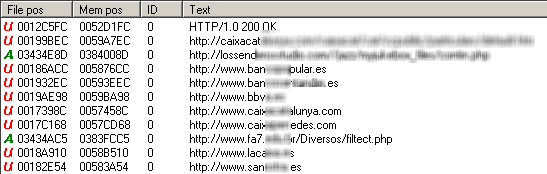

Entre las acciones realizadas inicialmente se realiza la búsqueda de cadenas de texto que pudieran aportar algún tipo de información en referencia a la muestra. En esta ocasión observamos que dentro del código malicioso se almacenan cadenas de texto con las direcciones URL de distintas páginas web.

Una vez que el código fue desempaquetado se puede ver que este troyano busca robar las credenciales de acceso a entidades financieras europeas, principalmente de España. De esta forma, se conocen cuáles son las posibles víctimas de este troyano y a qué usuarios apunta, permitiendo a los delincuentes una personalización del ataque según el banco.

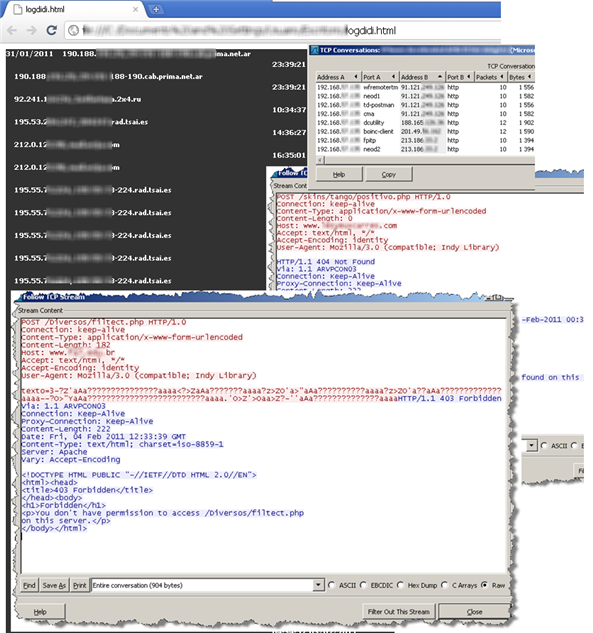

En un análisis dinámico se observa que una de las primeras acciones ejecutadas por esté código malicioso es la creación de una clave en el registro para asegurarse su ejecución al iniciar el sistema, y luego también se comunica con servidores remotos para realizar el envió de información correspondiente al equipo infectado:

Este código malicioso intercepta las comunicaciones con las páginas web con el fin de robar las credenciales del usuario para luego enviar la información a un servidor remoto.

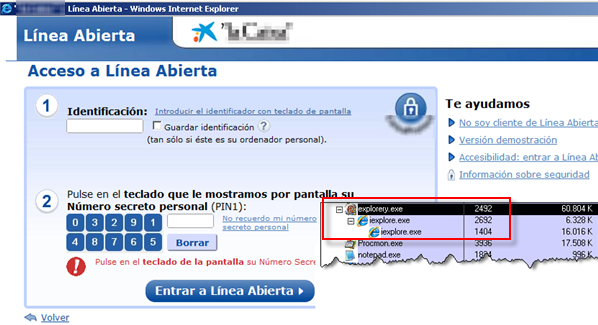

Para realizar el robo de credenciales bancarias se presenta ante el usuario una pantalla de login falsa que cambia según el sitio web al que el usuario desea conectarse, de esta manera, haciendo uso de técnicas de Ingeniería Social, logra que un usuario ingrese sus credenciales para luego robarlas:

En esta última captura se puede apreciar que el proceso correspondiente al Internet Explorer ha sido creado por el troyano, de esta manera se tiene el control sobre la ejecución del mismo para poder realizar el ataque.

Toda la información contenida en este código malicioso no busca más que realizar el robo de credenciales de banca electrónica de los usuarios y es por ello que denota la importancia de contar con una solución antivirus con capacidad de detección proactivas para evitar que el usuario sea víctima de estas amenazas.

Pablo Ramos

Especialista de Awareness & Research