La botnet Waledac, también conocida como SLM o la sucesora del gusano Storm, se creía cerrada desde el 22 de Febrero del año pasado cuando Microsoft logro el cierre de sus 277 servidores. A principios del año 2009 detallábamos los orígenes del troyano en un white paper: "Waledac, el troyano enamorado", el cual posteriormente resurgiría con nuevas campañas de la botnet.

El 30 de Diciembre del 2010 se desató una de las tantas campañas de spam de fin de año, con la salvedad de que esta en particular parecía ser, mirándola más de cerca, la versión 3.0 del gusano Storm o la versión 2.0 de Waledac. Desde el Laboratorio de Análisis e Investigación de ESET Latinoamérica nos dispusimos a buscar y analizar dicha muestra.

Una vez encontrada la muestra procedimos a analizar su funcionamiento. A primera vista, pudimos determinar la existencia de varios servidores de comando y control (C&C). Estos servidores son los que envian instrucciones al equipo infectado, indicándole cómo actuar, luego que esta se reporta por primera vez. Pudimos observar desde un equipo infectado, cómo la amenaza buscó un servidor activo al cual reportarse, donde se destaca que existían una serie (no muy relevante) de servidores caídos.

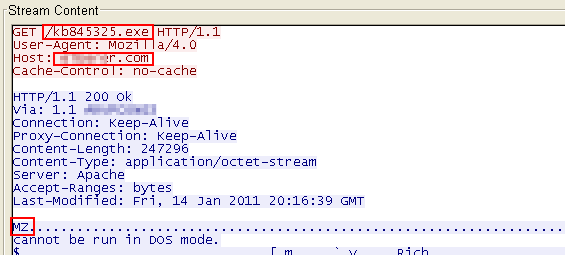

Al encontrar un servidor activo, nuestro equipo de laboratorio recibió la instrucción de descargar un archivo llamado kb845325.exe, el cual claramente busca hacerse pasar por una actualización de Windows:

En la captura se observa el paquete que solicita y posteriormente recibe el código de un archivo que inicia con los caracteres MZ, que es el encabezado característico de los archivos de extensión EXE.

Estimamos que dicho archivo es una actualización de la amenaza utilizada para propagar la botnet, la misma será analizada en otro post la semana que viene.

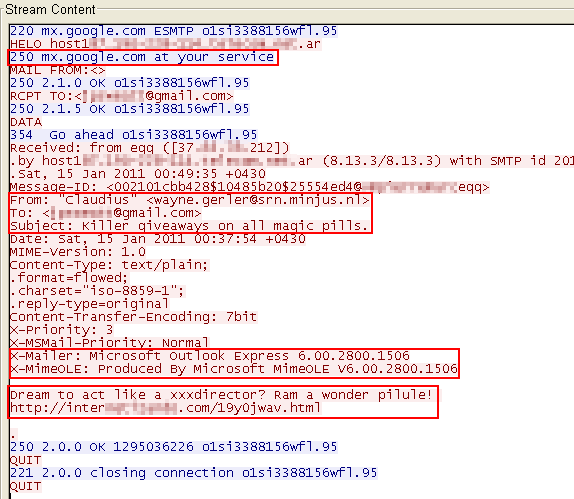

Inmediatamente después de la instalación de la actualización, el equipo comienza a enviar spam a diversas cuantas de correo, con la particularidad de que no utiliza servidores de correo maliciosos para realizar esta tarea, sino que se conecta a servidores de correos legítimos y populares a los cuales accede gracias a que dispone de una base de usuarios y contraseñas de correo robadas. Esta metodología le permite enviar grandes caudales de correo no deseado sin preocuparse por el filtrado por medio de listas negras, las cuales son muy utilizadas por los servidores legítimos de correo. A continuación una captura de un paquete en el cual se observa el envío de spam:

En este caso se trata del servidor de correos de Google (Gmail), donde se destaca que el correo es una publicidad para medicamentos y que se utiliza un encabezado previamente armado para simular que el mismo fue enviado utilizando el cliente de correos Microsoft Outlook Express. Cabe destacar que tanto la amenaza original, como aquella que es descargada posteriormente, son detectadas por ESET NOD32 Antivirus bajo el nombre de Win32/Kryptik.JRR troyano.

Como mencionamos anteriormente, estaremos publicando un próximo post la semana que viene con un análisis más minucioso en relación a la carga y capacidades de esta botnet. Una vez más, amenazas que parecen haber desaparecido, surgen nuevamente In-the-Wild un tiempo después.

Joaquín Rodriguez Varela

Malware Lab Enginner