Luego de haberles presentado el primer post de esta serie, sobre las botnet y el malware dinámico, continúo desarrollando otras tendencias 2011, todas ellas parte del informe “Tendencias 2011: las botnet y el malware dinámico“. En esta ocasión, nos toca hablar sobre el malware multi-plataforma y el BlackHat SEO Social.

En primer lugar, las amenazas para diversos sistemas operativos continuaron latentes durante el 2010, y se espera que continúen en el próximo año. Por un lado, amenazas para Mac y Linux se han observado, tales como por ejemplo los casos para el popular sistema operativo libre de un troyano simulando ser un protector de pantalla en sitios de repositorios, otro troyano del tipo backdoor que estuvo activo por más de 6 meses en el repositorio oficial del software Unreal IRC, y otro muy similar con ProFTPD, entre otras variantes. Asimismo, los dispositivos móviles también han cobrado protagonismo: estadísticas de ESET confirman que el malware para móvil ha aumentado un 95% entre 2009 y 2010.

En este contexto, además de la proliferación de amenazas en otras plataformas además de Windows, aparece el malware multi-plataforma: archivos que pueden afectar a diversas plataformas con un mismo fin, o bajo un mismo modelo de infección. Un claro ejemplo de esta tendencia fue el caso de una variante del troyano Koobface, conocida como Boonana e identificada por ESET NOD32 con la firma Java/Boonana.A, que fue la primer versión multi-plataforma de Koobface, troyano que está en actividad desde finales de 2008, y que dos años después de su creación ha comenzado su propagación más allá de sistemas Windows, infectando también sistemas Linux y Mac OS.

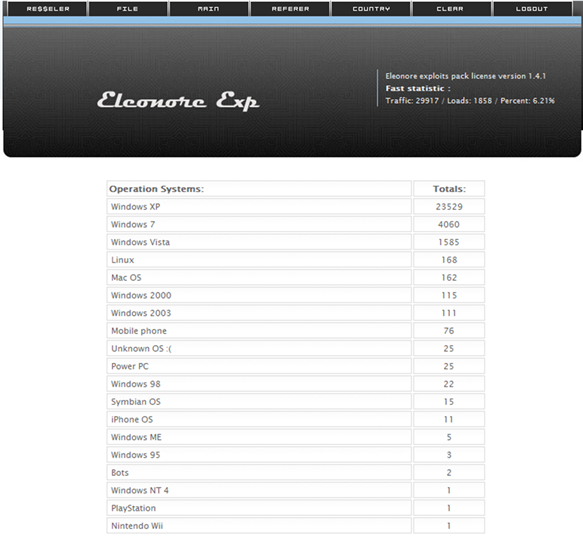

Las redes botnet son una de las amenazas que mejor encaja con el modelo multi-platforma: ¿Qué importancia tiene para el atacante si el envío de spam es realizado desde un sistema Windows o Linux? ¿Qué diferencia existe para el administrador de la botnet si las credenciales son robadas a un usuario de Mac OS desde su computadora portátil, o a un usuario de Symbian accediendo al home banking desde su dispositivo móvil? En la siguiente imagen se puede observar cómo una red botnet posee equipos infectados de diversas plataformas, en diferentes proporciones que ratifican lo ya mencionado:

Por otro lado, otra de las tendencias que observaremos durante el 2011 tiene que ver con el BlackHat SEO Social: la combinación de muchas de las técnicas y amenazas que hemos observado de BlackHat SEO o a través de redes sociales. Por un lado, se observará la optimización de las técnicas de BlackHat SEO por parte de los atacantes, especialmente asociado a un menor tiempo de posicionamiento (demora entre la ocurrencia de un evento y la ubicación en resultados envenenados en buscadores por BlackHat SEO).

Por otro lado, la combinación de BlackHat SEO con las redes sociales resultará en el envenenamiento de los resultados en estas últimas para enlazar a los usuarios a malware u otros ataques. La web social se está caracterizando en los últimos tiempos por la optimización de sus búsquedas, especialmente aquellas en tiempo real. Por otro lado, los buscadores están comenzando a mostrar no solo sitios web, sino también resultados en redes sociales (una página de Facebook, un tweet de Twitter, etc.). De esta manera, aparece una nueva forma de BlackHat SEO basada en las redes sociales, donde ya no es necesario para los atacantes la creación de sitios web envenenados, sino que pueden hacerlo directamente con perfiles falsos en las redes sociales (o desde perfiles de usuarios infectados) generando contenidos que enlacen a malware.

Estas fueron otras dos tendencias 2011 para continuar presentando en este espacio el informe “Tendencias 2011: las botnet y el malware dinámico“, el cual recomiendo leer completo para una lectura con más información. En el próximo (y último) post compartiré con ustedes algunas otras tendencias que no tienen nada de nuevo, pero seguirán presentes y latentes durante el 2011.

Sebastián Bortnik

Coordinador de Awareness & Research