Las estrategias de Ingeniería Social constituyen uno de los patrones más notorios que actualmente presentan los códigos maliciosos para su propagación. Ya sea como parte de la maniobra de propagación e infección, o aplicada a los archivos maliciosos, se encuentra presente con un alto porcentaje de efectividad por más trivial que sea la estrategia.

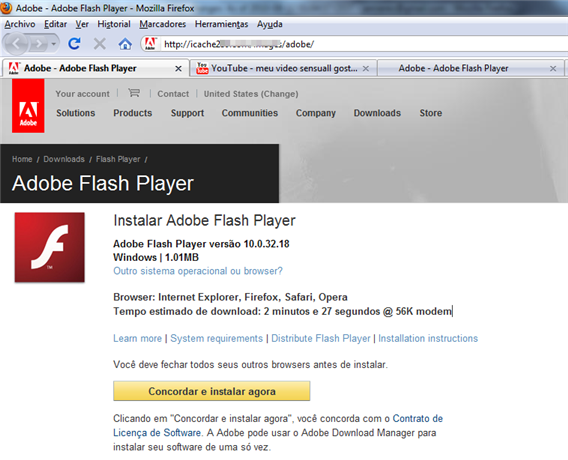

En este sentido, recientemente nuestro Laboratorio de Análisis e Investigación a detectado una campaña de Ingeniería Social a través de la cual se propaga malware empleando como cobertura páginas falsas de Abobe y YouTube. A continuación se muestra una captura del caso donde se emplea una supuesta página de Adobe, desde donde se ofrece la descarga de Flash Player:

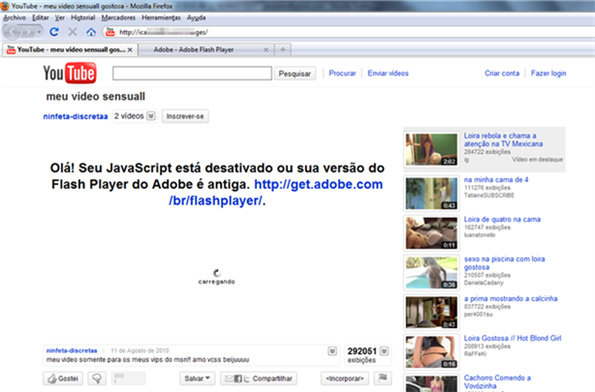

En el mismo servidor, se aloja también un ataque similar invocando a otra página falsa pero de YouTube, en la cual la estrategia de engaño consiste en decirle al usuario que es necesario descargar e instalar lo que supuestamente es Flash Player, para poder visualizar el video, aunque en realidad es el propio código malicioso:

En ambos casos las páginas se encuentran en idioma portugués y descargan un malware del tipo troyano detectado por ESET NOD32 Antivirus como Win32/TrojanDownloader.Delf.PVS. Este troyano, al infectar el sistema realiza un drive-by-download y descarga otro troyano, detectado como Win32/Agent.RVY, que a su vez establece conexión con otros servidores descargando al menos tres códigos maliciosos más, todos detectados por los productos de ESET.

Es fundamental, al momento de descargar aplicaciones complementarias, verificar la dirección desde la cual pretendemos descargar archivos ya que este tipo de métodos son altamente empleados para la propagación de diferentes amenazas.

Jorge Mieres

Analista de Seguridad