Sin lugar a dudas, los desarrolladores de malware con base en Brasil son los que mayor tasa de actividades maliciosas presentan actualmente en la región de América Latina, y de hecho hemos adelantado algo a respecto al abordar las implicancias del crimeware tanto a nivel global como puntualmente en la región, entre otros.

Nuestro Laboratorio de Análisis e Investigación cotidianamente recibe un importante caudal de malware diseñado principalmente para ejecutar ataques de phishing contra entidades bancarias de Brasil o robar información relacionada a las credenciales de acceso al Home-Banking, donde los vectores de propagación más empleados son sitios web vulnerados, correo electrónico y clientes de mensajería instantánea.

Recientemente nos han alertado sobre el aprovechamiento de un nuevo canal de propagación/infección a través de la web: sitios de eCommerce.

Lo cierto es que a través de un conocido sitio de comercio electrónico se está propagando un código malicioso de amplia difusión, de origen brasileño y con un objetivo muy concreto: obtener información sensible de los equipos infectados para luego cometer actos delictivos, básicamente, robar dinero.

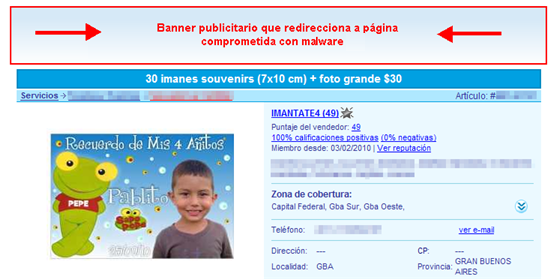

La estrategia consiste en descargar códigos maliciosos cada vez que el usuario hace clic en determinado banner publicitario. En esa instancia, el tráfico web es redireccionado hacia la página de la publicidad del banner, desde la cual se descarga el malware. A continuación vemos un ejemplo:

Cabe destacar que el sitio web desde el donde se descarga el malware, ha sido vulnerado por los atacantes alojando la amenaza. Por otro lado, en este caso, el banner publicitario se carga en la página web del sitio de eCommerce de forma aleatoria desde un repositorio, por lo que no siempre se llama a la misma publicidad. Sin embargo, la metodología podría ser empleada incrustando el banner en cualquier página web sin importar su contenido.

Desde la página comprometida se intentan descargar dos archivos, llamados oas.jpg y head3.swf, ambos propagados empleando ingeniería social aplicada a los archivos y archivos detectados por ESET NOD32 bajo el nombre de Win32/Spy.Bancos.NXL.

Bajo esta situación, no hay que alarmarse ni tener miedo de comprar a través de Internet, sino que debemos ser prevenidos conociendo este tipo de estrategias empleadas por los usuarios malintencionados. Para obtener más información sobre cómo realizar transacciones seguras a través de la web, los invito a leer el curso gratuito que en relación a esto se encuentra en nuestra Plataforma Educativa, y claro está, mantener actualizado nuestro ESET NOD32.

Jorge Mieres

Analista de Seguridad