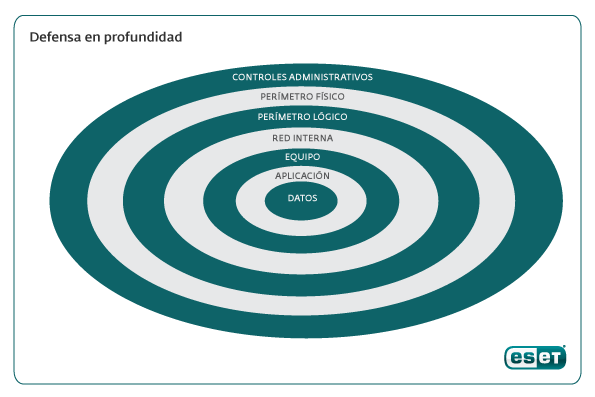

En lo que respecta a seguridad de la información en las redes corporativas, existe un concepto de mucha utilidad para aquellos que participen en las áreas involucradas en la misma, denominado defensa en profundidad (también conocido como Defense in Depth). Se trata de un modelo que pretende aplicar controles en seguridad para proteger los datos en diferentes capas, tal como muestra la siguiente imagen:

La idea de este modelo es muy sencilla: si es posible proteger a un activo de la organización con más de una medida de seguridad, hágalo. El objetivo del modelo también es claro: para que un atacante llegue a un dato o información, debe poder vulnerar más de una medida de seguridad.

Así, se presentan varias capas donde es posible aplicar diversos controles. Por ejemplo, aunque un servidor esté protegido por usuario y contraseña (capa equipo), eso no quita que no se implementen medidas de acceso por contraseña a las aplicaciones que estén instaladas en el equipo (capa aplicación), o que no se apliquen controles como protección por llaves para que no sea sencillo acceder al equipo (capa perímetro físico). Citando otro ejemplo, el tener instalado una software antivirus en los puestos de trabajo no es motivo para dejar de controlar la presencia de malware en los servidores de transporte como puede ser un servidor de correo. Dos capas de protección siempre ofrecerán mayor seguridad que una sola, y continuando con el ejemplo, un incidente en un equipo servidor no comprometería a los usuarios finales, o viceversa.

Obviamente que aplicar un control de seguridad tiene un costo asociado, y por lo tanto será necesario evaluar si el valor de la información a proteger justifica una, dos, tres, o las capas de seguridad que sean necesarias. Pero mientras los costos lo justifiquen, el modelo pretende proteger la información sensible de forma tal que un atacante si llegara a sortear algún mecanismo de seguridad, esto no sea suficiente para llegar a la información corporativa.

Para más información sobre el tema, recomendamos leer:

Defensa en profundidad: cómo implementar esta estrategia de ciberseguridad

Sebastián Bortnik

Analista de Seguridad