Se define RAT (Remote Administration Tool) a las herramientas que son utilizadas para administrar remotamente algún tipo de sistema. Estas aplicaciones pueden ser legítimas o no y pueden ser utilizadas con o sin autorización del usuario.

En el mundo de malware estas aplicaciones generalmente son troyanos que abren un puerta trasera (backdoor) en el equipo del usuario para permitir dicha administración por un tercero, motivo por el cual ahora también se los conoce como RAT de Remote Administration Trojan.

Hace un tiempo analizamos uno de los backdoor más promocionados y conocidos y a continuación analizamos otro que incorpora una gran cantidad de opciones luego de haber conectado con el sistema de la víctima:

Generalmente la infección se realiza a través de algún método de Ingeniería Social, engañando al usuario para que ejecute un programa determinado (el servidor del troyano). Una vez que el usuario lo ha hecho, el programa conecta automáticamente con la dirección IP del equipo del atacante (cliente) y aparece en el listado de la parte superior. Suponiendo que el atacante sea eficiente, puede disponer del control de cientos de víctimas.

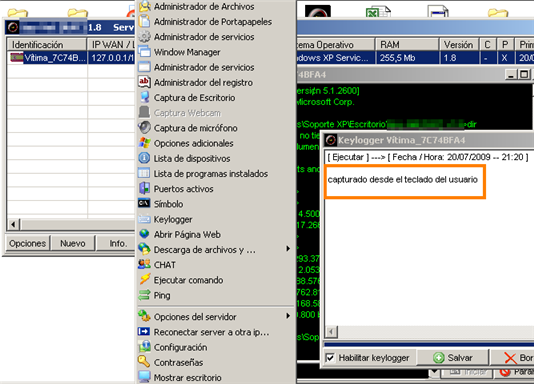

En este caso puede observarse al fondo la identificación del equipo "vitima_7C74B" y haciendo botón derecho sobre él, aparece el menú de opciones disponibles que, como se ve, permiten el control absoluto de los sistemas afectados y de forma totalmente transparente el usuario.

Este tipo de herramientas por supuesto son indeseables para cualquier usuario final pero pueden ser peores aún dentro de una red corporativa, en donde se está brindando la posibilidad de acceder a dicha red a un tercero.

En esta situación, las alternativas para el atacante son muy variadas ya que puede realizar cualquier tipo de acción en el sistema infectado tal y como si encontrara delante del mismo, con la salvedad de que el dueño del sistema jamás se entera de la intrusión, a menos que cuente con una herramienta de protección como ESET NOD32 que detecte dicha amenaza.

Cristian