En las últimas horas nuestro Laboratorio ha recibido una alta cantidad de correos provenientes de cuentas reales y conteniendo enlaces a archivos dañinos. Los correos provienen de cuentas legítimas (no spoofeadas) de usuarios de distintos servicios de webmail (como Hotmail, Yahoo! y GMail).

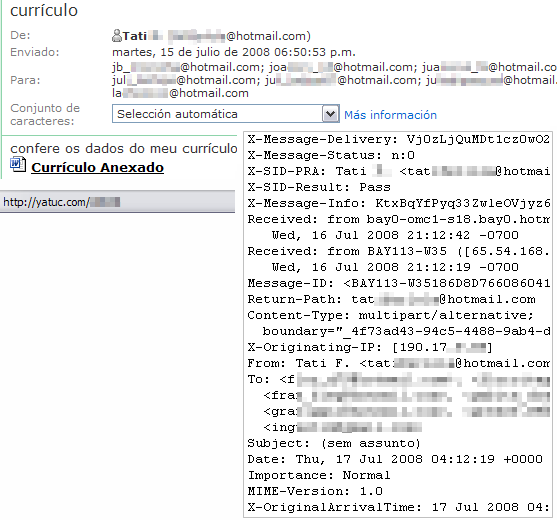

El correo (y su encabezado) que llega puede lucir como el siguiente:

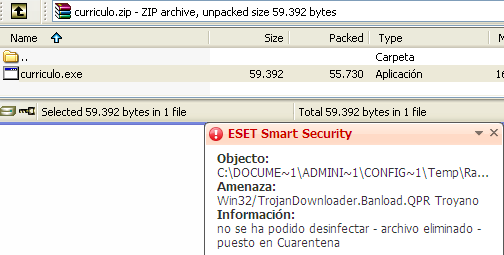

Al intentar ver el archivo (en este caso un supuesto curriculum), se ingresa a un sitio de alojamiento gratuito de archivos:

Al descargar este archivo en realidad se está descargando un malware que ESET NOD32 detecta como Win32/TrojanDownloader.Banload.QPR.

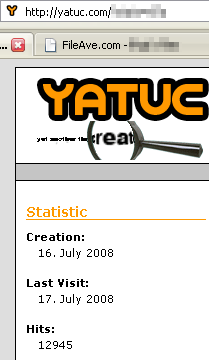

Para tener una idea de la cantidad de usuarios que han descargado la amenaza se pueden ver las estadísticas de descargas de este archivo en particular:

Como puede verse, en un día el archivo ha sido descargado 12.945 veces (hasta el momento), lo cual hace pensar en la gran cantidad de posibles usuarios infectados, si los mismos no disponían de una protección adecuada.

Es fundamental remarcar que los correos son reales debido a que esto implica que usuarios malintencionados han tenido acceso a los datos de la cuenta (usuario y contraseña) de los correos comprometidos.

El Laboratorio de ESET se puso en contacto con usuarios dueños de las cuentas comprometidas y se le solicitó que cambiarán la contraseña de su correo. Como resultado el envío de correos se detuvo inmediatamente.

Si bien se desconoce la forma en que estos datos pudieron ser obtenidos, la masividad del caso hace pensar en un método automático para obtenerlas como puede ser el uso de keylogger o el ingreso de estos datos, por parte de la víctima, en servicios no oficiales (foros, redes sociales, sitios que brindan información de bloqueo en los mensajeros, etc.), los cuales podrían robar estos datos para comercializarlos posteriormente.

Actualización 19:00 hs: en propagación de malware vía correos legítimos II analizamos el funcionamiento y la forma en como este malware roba usuarios y contraseñas de posibles nuevas víctimas.

Cristian y Joaquín